Bij het beveiligen van de informatievoorziening spelen de begrippen bedreiging, kwetsbaarheid en risico een belangrijke rol.

(A) Bedreiging

Een bedreiging is een proces of een gebeurtenis die in potentie een verstorende invloed heeft op de betrouwbaarheid van een object. In het kader van de informatievoorziening betreft het dan objecten van de informatievoorziening: apparatuur, programmatuur, gegevens, procedures en mensen.

Bedreigingen kunnen worden onderverdeeld naar de drie aspecten van betrouwbaarheid die ze negatief kunnen beïnvloeden: beschikbaarheid, integriteit en vertrouwelijkheid.

-

Beschikbaarheid (B): mate waarin gegevens of functionaliteit op de juiste momenten beschikbaar zijn voor gebruikers.

-

Integriteit (I): mate waarin gegevens of functionaliteit juist ingevuld zijn.

-

Vertrouwelijkheid (V): mate waarin de toegang tot gegevens of functionaliteit beperkt is tot degenen die daartoe bevoegd zijn.

(B) Kwetsbaarheid

De kwetsbaarheid van een object ten aanzien van een bedreiging, is de mate waarin het betreffende object gevoelig is voor de betreffende bedreiging. Deze gevoeligheid ontstaat doordat één of meer karakteristieken van het object het mogelijk maken dat de bedreiging een negatieve invloed uit kan oefenen op het object. Het begrip kwetsbaarheid is altijd gerelateerd aan enerzijds één of meer objecten en anderzijds één of meer bedreigingen. Zo kan men bijvoorbeeld de kwetsbaarheid onderzoeken van ‘de computerruimte’ (verzameling objecten) voor ‘brand’ (bedreiging).

(C) Risico’s

Een risico is een gemiddelde schade over een gegeven tijdsperiode, die verwacht wordt doordat één of meer bedreigingen leiden to een verstoring van één of meer objecten van de informatievoorziening. Risico is te beschouwen als kans op schade x schade, oftewel de schadeverwachting over een gegeven tijdsperiode. Bij schade kan sprake zijn van directe schade (schade aan rechtstreeks getroffenen, zoals personen, apparatuur, programmatuur, gegevensverzamelingen en gebouwen) of indirecte schade, oftewel gevolgschade, zoals verstoring van bedrijfsprocessen, het overtreden van wetten, verlies van opdrachten en imagoschade. Een risico heeft altijd betrekking op één of meer objecten, en één of meer bedreigingen waarvoor de desbetreffende objecten een zekere kwetsbaarheid hebben.

Door het treffen van beveiligingsmaatregelen is het mogelijk om de gelopen risico’s te verkleinen. Dit kan enerzijds gerealiseerd worden doordat de maatregelen de kans verlagen dat de betreffende bedreigingen zich manifesteren, en anderzijds doordat de kwetsbaarheid van de betreffende objecten verkleind wordt. In beide gevallen wordt de schadeverwachting kleiner.

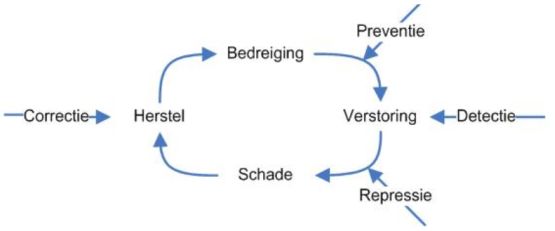

Een risicoanalyse leert tegen welke bedreigingen beveiligingsmaatregelen getroffen moeten worden. Beveiligingsmaatregelen zijn gericht op een bepaald moment van de incidentcyclus (event cycle):

In de incidentcyclus worden achtereenvolgens vier stappen onderscheiden.

-

Bedreiging: iets dat zou kunnen gebeuren.

-

Verstoring: bedreiging wordt verwezenlijkt, oftewel een beveiligingsincident verstoort de informatievoorziening.

-

Schade: een incident veroorzaakt mogelijk schade aan informatie of aan middelen.

-

Herstel: herstellen van de veroorzaakte schade.

Aan al de stappen van de incidentcyclus kan aandacht worden besteed met passende beveiligingsmaatregelen. Er kan dan ook parallel aan de incidentcyclus een beveiligingscyclus onderkend worden, die achtereenvolgens vier fasen doorloopt: preventie, detectie, repressie en correctie. Analoog aan de beveiligingscyclus kunnen vier soorten beveiligingsmaatregelen worden onderkend:

-

Preventieve maatregelen: maatregelen die tot doel hebben te voorkomen dat bedreigingen leiden tot een verstoring (bijv. onbrandbare vloerbedekking).

-

Repressieve maatregelen: maatregelen die tot doel hebben de negatieve invloed van een verstoring te minimaliseren (bijv. het implementeren van uitwijk, afsluiten onderhoudscontract met vastgestelde oplostermijn, compartimenteren van een netwerk).

-

Detectieve maatregelen: maatregelen die losstaand niet werkzaam zijn, maar wel effectief zijn in combinatie met getriggerd-preventieve of repressieve maatregelen (bijv. virusscanners, rookdetectoren, intrusion-detectie).

-

Correctieve maatregelen: maatregelen die gericht zijn op het herstellen van objecten die bij een incident beschadigd zijn.

Naast de indeling op basis van de beveiligingscyclus, kunnen beveiligingsmaatregelen ook ingedeeld worden naar de wijze waarop ze gerealiseerd worden:

- Organisatorische maatregelen: maatregelen die betrekking hebben op de organisatie als geheel (bijv. het formuleren van beveiligingsbeleid, richtlijnen en procedures)

-

Logische maatregelen: maatregelen die geprogrammeerd zijn in programmatuur (bijv. login/wachtwoordauthenticatie in besturingssystemen, encryptie, digitale handtekening in electronische post).

-

Fysieke maatregelen: maatregelen die gebaseerd zijn op apparatuur of andere materiële zaken (bijv. brandblussers, noodstroomvoorzieningen, sloten).

Op basis van een risicoanalyse kan worden afgewogen óf en zo ja, welke maatregelen getroffen worden om risico's te verminderen. Hierbij zijn vier strategieën mogelijk:

-

Verminderen van risico's: treffen van maatregelen om het optreden van bepaalde bedreigingen te verminderen (preventie) of de mogelijke gevolgen daarvan te beperken (repressie).

-

Vermijden van risico's: zodanig inrichten van een bedrijfsproces dat het risico niet kan voorkomen (incl. beëindigen van activiteiten).

-

Overdragen van risico's: het aan een andere partij overdragen van de gevolgen bij het optreden van een bepaalde bedreiging.

-

Accepteren van risico's: het achterwege laten van (nog meer) maatregelen om het optreden van dreigingen te voorkomen of de gevolgen te beperken.

Bron: Informatiebeveiliging onder controle, Paul Overbeek, Edo Roos Lindgreen & Marcel Spruit